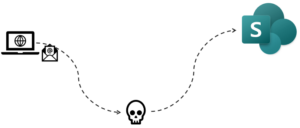

Er is een nieuwe gevaarlijke dreiging bekend geworden die we nu steeds meer voorbij zien komen: ‘Adversary-in-the-Middle’. Dit is een variant op de ‘Man-in-the-Middle’-hack waarmee een hacker op een intern netwerk informatie kan onderscheppen.

De ‘Adversary-in-the-Middle’ onderschept via een phishingmail en een proxyserver het cloud-authenticatietoken (OAuth). Met dit token kan de aanvaller vervolgens direct toegang krijgen tot cloud-gegevens zonder opnieuw te hoeven inloggen. Hiermee wordt Conditional Access omzeild, omdat het OAuth-token reeds is uitgegeven en deze controles daarmee zijn gepasseerd.

Een hacker stuurt een mail naar James.Bond@MI6.com, met een (fake) link naar SharePoint van MI6.Com.

James opent de mail en klikt op de link om het bestand te openen.

James krijgt een officiële login pagina van Microsoft te zien.

Hier logt James in met zijn eigen gebruikersnaam, wachtwoord EN MFA.

Microsoft genereerd een (OAuth) login token en stuurt die naar de aanvrager.

De hacker vangt dit af en steelt het token waarna hij deze doorstuurt naar James.

James kan gewoon werken met SharePoint, maar de hacker kan dit nu in de gegevens van James door dit authenticatie token te hergebruiken.

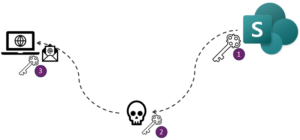

Wanneer deze aanval wordt uitgevoerd, is deze uiterst moeilijk te detecteren doordat een geldig authenticatietoken wordt hergebruikt voor toegang.

De gecompromitteerde gebruiker merkt hier niets van, omdat zijn of haar toegang niet wijzigt en niet wordt geblokkeerd, waardoor er geen aanleiding is om alarm te slaan. Detectie is in de praktijk alleen mogelijk wanneer beveiligingstools beschikbaar zijn die afwijkend netwerkverkeer of ongewone aanmeldlocaties kunnen herkennen.

Microsoft heeft deze kwetsbaarheid onderkend en werkt aan een oplossing in de vorm van Token Protection (ook wel Token Association). Hierbij wordt tijdens het inloggen, via Conditional Access, een authenticatietoken gegenereerd dat uitsluitend gekoppeld is aan het device waarmee de aanvraag wordt gedaan (groen in onderstaand schema).

https://learn.microsoft.com/en-us/entra/identity/conditional-access/concept-token-protection

Deze beveiliging functioneert alleen wanneer het betreffende device is geregistreerd in Entra, omdat anders geen koppeling kan worden gelegd tussen de aanvrager (device) en het token. De functionaliteit bevindt zich momenteel in Public Preview en wordt nog verder ontwikkeld.

Op het moment van schrijven werkt de oplossing nog niet volledig op alle typen apparaten. Gelukkig kan de Conditional Access-policy per platform worden in- of uitgeschakeld. Windows-werkplekken en Android-devices functioneren betrouwbaar. iOS-apparaten vertonen nog inconsistent gedrag, afhankelijk van het type toepassing. De webbrowser-authenticatie werkt op dit moment nog niet betrouwbaar, ongeacht het browsertype.

Hieronder staan combinaties beschreven waaronder een werkende oplossing kan worden geboden:

Token Protection kan op de ondersteunde platformen worden ingeschakeld voor geselecteerde testgroepen. Wanneer blijkt dat dit geen nadelige gevolgen heeft voor de organisatie, kan de testgroep stapsgewijs worden uitgebreid. Hiermee wordt de ‘attack surface’ direct aanzienlijk verkleind.

Blijf de berichtgeving van Microsoft volgen om te weten wanneer overige platformen volledig worden ondersteund, en breid de Conditional Access-policy verder uit waar mogelijk, altijd op basis van grondige tests.

Daarnaast blijft user awareness de belangrijkste verdedigingslinie. Als een gebruiker niet klikt en niet inlogt, kan een aanvaller niets onderscheppen. Phishingmails zijn door deze aanvalstechniek nóg risicovoller geworden. Let daarom extra goed op afwijkende afzenders en verdachte of ongebruikelijke links. Wanneer je al bent aangemeld, hoort er géén extra authenticatieprompt vanuit Microsoft 365 te verschijnen. Ontvang je deze onverwachts toch, dan kan dit duiden op een mogelijke ‘Adversary-in-the-Middle’-aanval.

E: contactus@kembit.nl

T: +31 (0)88 5700 500